Ransomware in retail: 58% betaalt alsnog

Ransomware in retail blijft een hardnekkig operationeel risico. De mediaan van de losgeldeis is verdubbeld naar $2 miljoen, terwijl 58% van de slachtoffers met versleutelde data tóch betaalt. Tegelijk staat het versleutelingspercentage op een vijfjarig dieptepunt (48%) en dalen de herstelkosten. De rode draad: continuïteit, reputatie en ketenvertrouwen staan onder druk wanneer zicht, verantwoordelijkheid en basisbeveiliging niet sluitend zijn. Het speelveld verschuift van puur techniek naar besluitvorming en risicobeheer: encryptie én exfiltratie creëren druk op processen, klanten en bestuur. Dit artikel zet de cijfers, oorzaken en strategische keuzes op een rij, met focus op wat voor retailorganisaties nu wél werkt tegen ransomware in retail.

Het speelveld in cijfers (2025)

De cijfers vertellen een verschuivend verhaal. Retail wordt minder vaak volledig ‘op slot’ gezet, maar het spel verlegt zich naar druk via datalekken en reputatie – in lijn met de toename van ransomware-aanvalspogingen in andere sectoren. Tegelijk stijgen de eisen sneller dan de feitelijke betalingen, terwijl herstel gemiddeld sneller en goedkoper wordt – mits zicht, patching en basisbeveiliging op orde zijn. Zie de hoofdlijnen hieronder; ze plaatsen de latere aanbevelingen in context:

- Technische hoofdoorzaak (3e jaar op rij): misbruikte kwetsbaarheden (30%).

- Operationeel #1-probleem: onbekende security gaps (46%), gevolgd door gebrek aan expertise (45%) en lacunes in bescherming (44%).

- Datagevolg: 48% van de aanvallen leidt tot versleuteling (laagste in 5 jaar).

- Exfiltratie: bij 29% van de encryptiegevallen is ook data buitgemaakt.

- Herstel: 98% herstelt uiteindelijk; back-ups ingezet in 62% (laagste in 4 jaar).

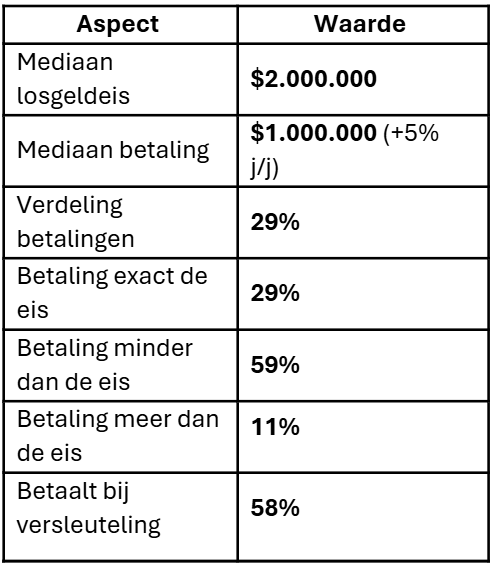

- Eisen vs. betalingen: mediaan eis $2M, mediaan betaling $1M (+5% j/j); 29% betaalt exact de eis, 59% minder, 11% meer.

- Businessimpact: herstelkosten dalen 40% naar $1,65M; 51% is binnen een week hersteld.

Kort gezegd: de aanvalsdruk verschuift van ‘alleen encryptie’ naar ‘encryptie + exfiltratie’, terwijl de verdedigingskant vooral wint waar zichtbaarheid en responssnelheid verbeteren

Datakaart

Om snel te zien waar de pijn én de vooruitgang zit, bundelen we de kerncijfers in één blik. Lees deze kaart als instant-overzicht: oorzaken → data-impact → kosten & herstel. De details werken we in de omliggende secties uit; hieronder staat het referentiekader.

Datakaart – ransomware in retail in 8 cijfers

Oorzaken

- 46% onbekende security gaps

- 30% exploited vulnerabilities (technische #1)

Data-impact

- 48% encryptie-uitkomst (laagste in 5 jaar)

- 29% exfiltratie bij encryptie-cases

Kosten & herstel

- 58% betaalt bij versleuteling

- 62% herstel via back-ups (laagste in 4 jaar)

- $2M mediaan losgeldeis

- $1,65M gemiddelde herstelkosten (-40% j/j)

Tip voor de lezer: gebruik deze acht waarden als ‘snelle sanity check’ op je eigen posture – zie met name de combinatie onbekende lekken (46%) ↔ patchprioriteit en de dalende rol van back-ups (62%) bij herstel.

Voor een breder overzicht van digitale dreigingen in 2025 kun je terecht bij Cyberdreigingen in 2025: wat ondernemers moeten weten

Waar gaat het mis?

Achter de meeste retailincidenten zitten twee lagen tegelijk: een technisch venster én een operationele lacune. Kwetsbaarheden blijven het primaire technische toegangspunt. Publiek bereikbare systemen en appliances (VPN, RMM, remote access) vormen nog steeds het eerste breekijzer. Daarnaast verschuift het toegangspatroon: gecompromitteerde accounts (26%) en phishing (23%) winnen terrein. De kern is bekend, maar vaak incompleet geborgd: patching, identity, e-mail en streng beheerde externe toegang.

Operationeel rapporteren organisaties zelden één oorzaak; het gaat om stapeling. Zonder actueel asset-overzicht blijven prioriteiten diffuus en blijven ‘unknown gaps’ bestaan. Bovenaan staat gebrek aan zicht op zwakke plekken (46%). Dat wordt verergerd door skills/capacity-tekorten (45%) en gaten in beschermingsdekking (44%). Die combinatie vertraagt discovery, prioritering en mitigatie precies op de plekken waar het tempo het hoogst moet liggen.

Wat gebeurt er met de data?

De datafase is steeds vaker het echte drukmiddel. Dataversleuteling neemt af (48%), maar criminelen compenseren met data-exfiltratie (29% bij encryptie-cases). Daardoor ontstaat druk om te betalen, zelfs als herstel mogelijk lijkt. Tegelijk wordt minder vaak op back-ups gesteund (62%), wat wijst op praktische drempels tijdens herstel: autorisaties, afhankelijkheden tussen systemen, integriteitschecks en – vooral – te weinig geoefende restores. Zonder aantoonbaar, getest herstelpad wordt de ‘betaalreflex’ groter. Wie geen aantoonbare RTO/RPO kan laten zien, voelt in de praktijk sneller druk om te zwichten. In het geval van ransomware in retail kan dat leiden tot onnodige kosten, reputatieschade en langdurige verstoringen in de keten.

Waarom betaalt 58% alsnog?

Betaalgedrag is zelden technisch; het is organisatorisch en tijdkritisch. De mediaan van de eis ($2M) en de betaling ($1M) loopt uiteen, wat duidt op assertievere crisisaanpak en onderhandelingen. Toch betaalt een meerderheid nog steeds. Oorzaken: downtime-druk, onzekerheid over exfiltratie/datalek, contractuele verplichtingen richting klanten/leveranciers en twijfel over herstelsnelheid. Pre-gearrangeerde governance maakt hier het verschil: besliscriteria, rollen en communicatielijnen die vóór een crisis zijn vastgelegd, plus drempelwaarden voor besluitvorming (wie mag wat accorderen, wanneer, onder welke voorwaarden). en een formeel betalingsbeleid (juridisch/verzekeraar/compliance betrokken) – zodat het bestuur geen ad-hoc drukbeslissingen hoeft te nemen.

De juridische kant – van meldplichten tot contractuele afspraken met klanten en leveranciers – lichten we uitgebreider toe in Ransomware-aanval: zo ga je effectief om met de juridische aspecten.

Voor veel bestuurders is dat juridisch kader het startpunt; pas daarna komt de vraag welke risico’s je zelf draagt en welke je (deels) via een polis afdekt.

Welke rol een cyberverzekering speelt in incidentkosten, voorwaarden rond losgeld en eisen aan je securityniveau, bespreken we in Nut en noodzaak van cyberverzekeringen: het onderzoeken waard.

Mini-tabel eisen vs. betalingen

Impact op teams en bestuur

Ransomware is niet alleen technologie, maar ook organisatiekunde. Besluitvorming en communicatie onder tijdsdruk bepalen de schade in de eerste 24–72 uur. Na versleuteling ervaart 47% van de retail-IT/securityteams meer druk vanuit leiderschap; in 26% van de gevallen volgt vervanging van teamleiding. Dat vraagt om een geoefend incidentrespons-proces, duidelijke bevoegdheden en psychologische veiligheid in het crisisteam. Leg vast wie spreekt (CIO/CISO/PR/juridisch) en wie handelt (IR/SOC) – en oefen dat ritme. Oefenen is hier geen nice-to-have maar randvoorwaarde. Juist bij ransomware in retail geldt dat snelheid van besluitvorming en helderheid in rollen het verschil maken in de eerste 72 uur.

Wie zit achter de ransomware in de retail?

De namen verschillen per golf, maar de tactieken zijn opvallend consistent. Het afgelopen jaar zijn bijna 90 verschillende groepen in beeld die retailers viseren via leak-sites (ransomware of pure afpersing). Namen die veel terugkomen: Akira, Cl0p, Qilin, PLAY en Lynx. Naast ransomware blijven accountcompromittering en Business Email Compromise (BEC) prominent. De gemene deler: identity en financieel procesbeheer blijven aantrekkelijke doelwitten, net als alles wat vanaf internet bereikbaar is. Deze combinatie maakt ransomware in retail aantrekkelijk voor cybercriminelen die zowel data als reputatie willen benutten als hefboom.

Waarom juist mkb- en retailorganisaties zo’n aantrekkelijk doelwit zijn, lichten we uitgebreider toe in Waarom hackers steeds vaker MKB-bedrijven aanvallen en hoe jij je verdedigt.

Van reactief naar proactief: 8 concrete stappen voor continuïteit

We sturen op eigenaarschap, KPI’s en herstelzekerheid. De technische maatregelen blijven dezelfde, maar worden bestuurbaar, meetbaar en financieel uitlegbaar. Onderstaande acht stappen vertalen ransomware-risico naar concreet beleid, duidelijke rollen en stuurgetallen.

1) Zie wat je verdedigt – continu zicht op je aanvalsoppervlak

Als niemand eigenaar is van je IT-landschap, blijven lekken onzichtbaar. Wijs per domein (winkel, hoofdkantoor, cloud, SaaS) één eigenaar aan en bepaal samen wat je aanvalsoppervlak vormt (EASM/ASM): alles wat vanaf internet bereikbaar is.

Laat elk kwartaal bevestigen welke systemen internet-exposed zijn, inclusief schaduw-IT, beheer- en supporttools en koppelingen zoals RMM, VPN en andere remote-accessoplossingen. Spreek per risicoklasse een hersteltermijn af (bijvoorbeeld: “kritiek, internet-exposed”: 24–72 uur) en maak daar actief rapportage op.

Stuurgetal (targets): 100% van de internet-exposed systemen met benoemde eigenaar; kwartaalattestatie op tijd ≥95%; onbeheerde internet-exposed systemen 0.

2) Patch wat ertoe doet – buiten eerst en wat nu misbruikt wordt

Niet alles hoeft tegelijk. Begin met extern bereikbare kwetsbaarheden die aantoonbaar actief worden misbruikt. Automatiseer waar mogelijk patching én hardening, zodat kritieke issues niet blijven liggen omdat iemand “het nog even moet doen”.

Kan patchen niet direct (bijvoorbeeld door legacy of afhankelijkheden)? Gebruik tijdelijke compensatoire controls (extra WAF-regels, network ACL’s, feature toggles) met een heldere einddatum en formeel vastgelegde risk acceptance. Zet externe RDP uit of streng afgeschermd, segmenteer beheerkanalen, zet beheer-/supporttools achter MFA en allowlists, en log beheerhandelingen centraal.

Stuurgetal (targets): ≥95% van kritieke internetlekken opgelost binnen 72 uur; MTTP ≤7 dagen (extern-kritiek); open backlog high-risk kwetsbaarheden ≤10 in de afgelopen 30 dagen.

3) Vertrouwen is geen bewijs – identity bepaalt de schade

Techniek alleen redt het niet. Regel tweestapslogin (bij voorkeur phishing-resistente MFA) voor beheerders en remote toegang, minimaliseer lokale adminrechten en werk met Just-in-Time/Just-Enough Access. Monitor actief op afwijkende inlogs (locatie, tijdstip, apparaat, volume).

Maak daarnaast een simpel maar strak verificatiebeleid: alle financiële en andere gevoelige verzoeken worden out-of-band bevestigd (bijvoorbeeld via een tweede kanaal of terugbelverificatie). Zo verklein je de kans op Business Email Compromise (BEC) en impersonation.

Stuurgetal (targets): 100% MFA-dekking voor privileged én remote-toegang; endpoints met lokaal adminrecht ≤5%; triage van verdachte inlogs in 95% van de gevallen binnen 4 uur.

4) E-mail & gedrag – dubbelcheck gevoelige verzoeken

E-mail blijft een van de belangrijkste startpunten voor ransomware en BEC. Bescherm je omgeving met filtering/sandboxing én een goed ingericht DMARC/DKIM/SPF-beleid om spoofing terug te dringen.

Train medewerkers met realistische phishing-simulaties en maak melden makkelijker dan klikken. Leg vast dat bij geld- of gegevensverzoeken altijd via een tweede kanaal wordt bevestigd voordat er actie volgt.

Stuurgetal (targets): meldratio verdachte mails ≥20%; klikratio phishing-simulaties ≤2%; TTR e-mailmeldingen ≤2 uur in 95% van de gevallen.

Concrete trainingen en programma’s om de digitale weerbaarheid in het MKB te verhogen, bespreken we uitgebreider in Zo verhoog je de cyberweerbaarheid van je MKB.

5) Toegang en beheer op dieet – minder paden naar “god-mode”

Minimaliseer het aantal paden waarlangs privilege-escalatie kan plaatsvinden. Zet extern bureaublad (RDP) uit of scherm het strak af, segmenteer beheerkanalen en plaats alle beheer- en supporttools achter tweestapslogin en allowlists (alleen vooraf goedgekeurde accounts/locaties).

Zorg dat alle beheeracties centraal worden gelogd (wie doet wat, wanneer, vanaf waar) en gebruik die logging actief bij incidentrespons en periodieke controles.

Stuurgetal (targets): kritieke beheerpaden 100% achter MFA + allowlist; dekking centrale logging van beheeracties ≥95%; kwartaal steekproef: log-herleidbaarheid 100%.

6) Wie kijkt er ’s nachts? – 24/7 detectie en respons

Aanvallen stoppen niet om 18.00 uur. Organiseer 24/7 zicht op dreigingen met EDR op endpoints en een SOC- of MDR-functie die continu monitort en mag ingrijpen.

Leg vooraf vast wie “authority to act” heeft, welke containment-stappen direct genomen mogen worden en wanneer legal/PR aangehaakt moeten worden. Maak een expliciete keuze: eigen SOC opbouwen of een externe MDR-partner inschakelen, met harde SLA’s voor out-of-hours monitoring en responstijden.

Richtwaarden: out-of-hours dekking 100%; MTTD ≤30 min; containment ≤2 uur in 95% van de gevallen.

Wie binnen je organisatie de rol van eerste cyberhulpverlener op zich neemt en hoe je die rol inricht, werken we uit in De CHV’er: versterk je digitale weerbaarheid.

7) Back-ups die tegen druk bestand zijn – kunnen we terug zonder te betalen?

Betalen voelt pas “nodig” als herstel onzeker is. Zorg dat back-ups immutabel (niet te wijzigen, zelfs niet door beheerders), logisch/fysiek gescheiden van de productieomgeving (offline/gesegmenteerd) en versleuteld zijn.

Test minimaal elk half jaar herstel tot applicatieniveau: niet alleen data terugzetten, maar aantoonbaar complete systemen en ketens weer werkend krijgen binnen de afgesproken RTO/RPO. Zonder bewezen herstelpad groeit de betaalreflex zodra de druk oploopt. Voor organisaties die te maken krijgen met ransomware in retail, is herstelzekerheid dé voorwaarde om betaling te vermijden.

Stuurgetal (targets): slaagpercentage hersteltests ≥95%; testfrequentie ≥2×/jaar; kritieke systemen RTO ≤4 uur / RPO ≤1 uur; overige systemen RTO ≤24 uur / RPO ≤4 uur.

8) Oefen besluitvorming en communicatie vóór de crisis

Ransomware is net zo goed governance als technologie. Doe tabletop-oefeningen met scenario’s met én zonder datalek, uitval van winkelsystemen, impact op de keten en klantcommunicatie. Betrek bestuur, IT/security, legal, finance en PR in één oefening.

Leg een formeel betalingsbeleid vast (met juridisch, verzekeraar en compliance) waarin staat wanneer je wel/geen onderhandelingen start, welke informatie je publiek deelt en hoe je rapporteert aan toezichthouders. Zo voorkom je ad-hoc drukbeslissingen in de eerste 24–72 uur.

Stuurgetal (targets): ≥2 oefeningen per jaar; ≥90% actiepunten binnen 30 dagen opgelost; betalingsbeleid 100% formeel vastgesteld en jaarlijks herbevestigd.

Wil je de mens- en proceskant van zo’n scenario verder uitwerken? In Voorbereiding op een cyberaanval: van alert naar actie vertalen we tabletop-oefeningen en crisisrollen naar de praktijk.

Conclusie

De cijfers laten twee bewegingen zien: verdediging werkt beter (minder encryptie, snellere en goedkopere recovery), maar criminelen vragen meer en drukken harder. De strategische keuze is daarom ‘verifiëren & herstellen’ boven ‘discussie over losgeld’. De uitweg is geen silver bullet, maar consequent organiseren: continu zicht op je aanvalsoppervlak, risicogestuurde patching en hardening, identity- en e-mailbeveiliging op niveau, 24/7 detectie en een geoefend herstel- en besluitvormingsproces. Wie dat op orde heeft, betaalt minder snel en herstelt sneller – ook als de eisen blijven stijgen.

Voor organisaties die (straks) onder NIS2 vallen, wordt ketenbeveiliging bovendien een harde verplichting in plaats van een best effort. Wat dat concreet betekent voor leveranciers, IT-partners en rapportage, werken we uit in Wat betekent ketenbeveiliging voor NIS2?

Methodologie

Gebaseerd op The State of Ransomware in Retail-rapport 2025 van Sophos: onafhankelijk, vendor-agnostisch onderzoek onder 361 IT- en securityleiders in 16 landen (jan–mrt 2025). Bedragen in USD.